مراقبة التغييرات في تكوينات معدات الشبكة باستخدام Efros Config Inspector. مراقبة التغييرات في تكوينات معدات الشبكة باستخدام Efros Config Inspector ربما لم يتم الكشف عن تغييرات التكوين

مقدمة

تؤدي الإجراءات غير المصرح بها أو الخاطئة لمسؤولي النظام عند إعداد معدات الشبكة والخوادم في بعض الأحيان إلى عواقب غير مرغوب فيها: تعطل توفر القطاعات، أو فتح فجوات جديدة في المحيط، أو على العكس من ذلك، المنافذ والبروتوكولات والعناوين وما إلى ذلك ضرورية للعمل بدون أدوات متخصصة، يصعب على مسؤول أمن المعلومات اكتشاف التغييرات غير المصرح بها في تكوينات الأجهزة، خاصة في الشركات الكبيرة المليئة بمئات الأجهزة المختلفة. بالإضافة إلى ذلك، فإن تدقيق مثل هذه الأنظمة أمر صعب نظرًا لصعوبة الوصول إلى الأجهزة، كما تحتاج أيضًا إلى معرفة كيفية إدارة أنواع مختلفة من الأجهزة من بائعين مختلفين.

بالإضافة إلى التحكم في التغييرات في الإعدادات، ولزيادة مستوى أمان البنية التحتية لتكنولوجيا المعلومات وتلبية متطلبات معايير ولوائح أمن المعلومات، تعد إعدادات الجهاز الآمنة وغياب الثغرات الأمنية في برامج المعدات أمرًا مهمًا أيضًا.

ولذلك، يفكر العديد من المتخصصين في أمن المعلومات في الأدوات التي يمكن أن تساعد في التحكم التشغيلي لتكوينات مكونات الشبكة، بالإضافة إلى أتمتة أجهزة التحقق من الامتثال لتوصيات الأمان والبحث عن نقاط الضعف. لحل مثل هذه المشكلات، توجد أنظمة فئة NCCCM (تكوين الشبكة والتغيير وإدارة الامتثال) التي تسمح لك بإعداد التكوين وإدارة التغيير من وجهة نظر أمن المعلومات.

إحدى أدوات مراقبة وإدارة التكوينات هي حزمة برامج Efros Config Inspector، التي طورتها شركة Gazinformservice. وتتمثل مهمتها الرئيسية في أتمتة التحكم في تكوينات معدات الشبكة ومنصات المحاكاة الافتراضية القائمة على VMware وHyper-v ومراقبة سلامة الملفات والمعلمات لخوادم Unix وWindows. لقد قمنا بالفعل بإنشاء أحدث إصدار من Efros Config Inspector. سنوضح في هذه المقالة كيف يمكنك باستخدام Efros Config Inspector اكتشاف تغييرات التكوين، والتحقق من توافق الإعدادات مع متطلبات الأمان، وكذلك اكتشاف نقاط الضعف.

كشف تغيير التكوين

مراقبة تصرفات مسؤولي معدات الشبكة

ترتبط معظم الأخطاء التشغيلية ورفض الخدمة في البنية التحتية لتكنولوجيا المعلومات بتغييرات أو أخطاء غير منسقة في تكوينات الجهاز. على سبيل المثال، قد يقوم مسؤول نظام الشركة أو متخصص تكنولوجيا المعلومات لدى أحد المقاولين بتغيير إعدادات معدات الشبكة عن طريق الخطأ، الأمر الذي سيمنع وصول المستخدم إلى تطبيقات الأعمال في أكثر اللحظات غير المناسبة.

باستخدام Efros Config Inspector، يمكنك مراقبة التغييرات غير المصرح بها أو الخاطئة في تكوين أجهزة الشبكة والخوادم. يتفاعل Efros Config Inspector مع معدات الشبكة والخوادم، ويقوم بتحميل ملفات التكوين والقوائم الخاضعة للتحكم، ويتحقق من ثباتها.

لمراقبة تكوين الأجهزة، يتم تحميل التقارير التي تحتوي على قيم معلمات المعدات على خادم Efros Config Inspector، والتي يتم اتخاذها كمعيار لإجراء الفحوصات، مع تنزيل إصدارات التقارير من الجهاز لاحقًا. يتم إطلاق عمليات التحقق من التكوين وفقًا لجدول زمني أو حسب الطلب. بعد إعادة التنزيل، يتم فحص كل تقرير للتأكد من مساواته للمعيار.

الشكل 1. تصور إحصائيات الانتهاك في قسم "المراقبة" في Efros Config Inspector

عند اكتشاف تغييرات في تكوين الجهاز، يتم إخطار مشغل Efros Config Inspector عبر البريد الإلكتروني أو الإشعارات في وحدة التحكم المعقدة أو من خلال أنظمة فئة SIEM.

الشكل 2. عرض حدث انتهاك المجموع الاختباري لملف التكوين

إذا تم إجراء التغييرات بشكل قانوني، فيمكن لمشغل Efros Config Inspector في وحدة التحكم المعقدة تأكيد التكوين الجديد، أي قبوله كمعيار جديد.

الشكل 3. قبول نسخة معدلة من ملف التكوين كمعيار في Efros Config Inspector

إذا تم إجراء تغيير التكوين بشكل غير مصرح به، فيمكن لمشغل Efros Config Inspector إعادة التكوين إلى حالته الأصلية: ابحث عن الإصدار المطلوب في أرشيف Efros Config Inspector واستعادته يدويًا عن طريق الاتصال بالجهاز.

تشخيص الأعطال الناشئة في معدات الشبكات

في البنى التحتية الكبيرة، يمكن إجراء العديد من التغييرات كل يوم: إضافة شرائح جديدة، وتغيير إعدادات الوصول، وتحديث البرامج، وما إلى ذلك. وفي الوقت نفسه، يمكن إجراء تغييرات على إعدادات معدات الشبكة والخوادم بواسطة مسؤولي النظام بدوام كامل و المتخصصين من المنظمات المقاولة. يمكن أن تؤثر التغييرات الخاطئة في تكوين جهاز واحد على تشغيل البنية التحتية لتكنولوجيا المعلومات بالكامل وتعطيل العمليات التجارية للشركة.

الشكل 4. إشعارات الانتهاك في علامة التبويب "الحالة" بوحدة تحكم Efros Config Inspector

في حالة حدوث فشل في تشغيل الأجهزة والخوادم، يسمح Efros Config Inspector لمتخصصي أمن المعلومات ومسؤولي النظام بمعرفة مكان (أي جهاز على الشبكة) وما هي تغييرات التكوين التي تم إجراؤها.

الشكل 5. مقارنة التكوين المعدل مع التكوين المرجعي في Efros Config Inspector

باستخدام تقارير Efros Config Inspector، يمكنك مقارنة التكوين المتغير لمعدات الشبكة أو الخادم مع التكوين المرجعي (العمل السابق). بالإضافة إلى ذلك، يتيح لك Efros Config Inspector تسليط الضوء على التغييرات، مما يسهل العثور على الأخطاء في الإعدادات.

الكشف عن الهجمات الخبيثة

إحدى المشاكل الحديثة في مجال أمن المعلومات هي الهجمات المستهدفة (التهديدات المستمرة المتقدمة، APT). APT هو هجوم متطور ومتقدم ومستمر يهدف إلى السيطرة على البنية التحتية المستهدفة. يقوم المتسللون أولاً بإجراء دراسة لأنظمة المعلومات المطبقة في الشركة، ومعرفة نقاط الضعف فيها، ثم يقومون بالضرب بدقة باستخدام أدوات اختراق معدة مسبقًا.

يمكن ملاحظة تصرفات المتسللين من خلال التغييرات في ملفات التكوين، لأنه من أجل الحصول على موطئ قدم في النظام، يضطر المهاجمون إلى إجراء تغييرات على النظام المهاجم. على سبيل المثال، خلال المرحلة الأولى من APT، يمكن للمهاجمين حظر جدران الحماية وغيرها من إجراءات أمان الشبكة. بمجرد دخولهم إلى المحيط، يبدأ المتسللون عادةً في استكشاف البنية التحتية للشبكة لاكتشاف الموارد التي يحتاجون إليها. عند اكتشاف الأهداف، يتم التقاطها وإعادة تكوينها بحيث يمكن تحقيق الهدف الرئيسي لـ APT بسهولة.

يتيح لك Efros Config Inspector تسجيل التغييرات غير المصرح بها في تكوين المناطق ذات الأهمية الأمنية لنظام المعلومات (أجهزة الشبكة والخوادم) وبالتالي اكتشاف التهديدات المستمرة المتقدمة في الوقت المناسب. في حالة حدوث اقتحام للشبكة وإجراء تغييرات غير مصرح بها على إعدادات جدران الحماية وأدوات أمان الشبكة الأخرى، سيتلقى مشغل Efros Config Inspector أيضًا إشعارًا بالانتهاك في الوقت الفعلي ويمكنه إعادة التكوين إلى حالته الأصلية.

التحقق من أن إعدادات المعدات تتوافق مع متطلبات السلامة

بالإضافة إلى مراقبة تغييرات التكوين، يهتم مسؤولو أمن المعلومات بحقيقة تكوين أجهزة الشبكة بشكل آمن. يتمتع Efros Config Inspector بالقدرة على فحص الأجهزة للتأكد من امتثالها لتوصيات الأمان (الامتثال).

تتكون آلية التحقق من التحليل التلقائي للتكوينات المخزنة في قاعدة البيانات وتزويد مشغل Efros Config Inspector بتوصيات للتكوين الآمن للمعدات.

الشكل 6. تكوين الشيكات للأجهزةسيسكو في مفتش التكوين Efros

يتحقق Efros Config Inspector من إصدار البرنامج (البرامج الثابتة)، وطرق المصادقة والخدمات المستخدمة، وتكوين VPN، وخدمات الإدارة. بالنسبة لأنظمة الأمان، يتم فحص قواعد جدار الحماية والتشفير وإعدادات الأجهزة اللاسلكية وجداول التوجيه وغير ذلك الكثير.

الشكل 7. تصور الإحصائيات الخاصة بتكوين الجهاز الآمن في Efros Config Inspector

يمكن لـ Efros Config Inspector التحقق من امتثال إعدادات أجهزة الشبكة والخوادم من مختلف البائعين، بما في ذلك: Cisco، وPalo alto، وHuawei، وCheck Point، وVMware، وما إلى ذلك.

بعد التحقق، يقدم Efros Config Inspector تقريرًا إلى المشغل حول ما إذا كانت إعدادات المعدات تتوافق مع توصيات الأمان الخاصة بالبائع.

الشكل 8. جزء من التقرير للتحقق من إعدادات الجهاز للتأكد من امتثالها لتوصيات الشركة المصنعة في Efros Config Inspector

الكشف عن نقاط الضعف

بالنسبة للمتخصصين في أمن المعلومات، تظل مسألة الإبلاغ عن نقاط الضعف التي يمكن العثور عليها في المعدات ذات صلة أيضًا. يتيح لك Efros Config Inspector البحث عن نقاط الضعف في معدات الشبكة والخوادم والمنصات الخاضعة للمراقبة. على سبيل المثال، إصدار الثغرات الأمنية الحالية لنظام Cisco IOS وفقًا لمعيار OVAL.

عند اكتشاف ثغرات أمنية في المعدات، يتم إخطار المسؤول عن طريق الإشعارات المناسبة في واجهة وحدة التحكم Efros Config Inspector.

الشكل 9. عرض الثغرات الأمنية المكتشفة في قسم "المراقبة" في Efros Config Inspector

يعرض قسم "المراقبة" في Efros Config Inspector قائمة بالأجهزة التي تم تحديد نقاط الضعف فيها. يتم تجميع نقاط الضعف حسب خطورتها.

يمكن أيضًا عرض نتائج عمليات التحقق من الثغرات الأمنية في علامة التبويب "الحالة" لجهاز معين.

الشكل 10. عرض الثغرات الأمنية المكتشفة على أحد الأجهزة في قسم "الأجهزة" في Efros Config Inspector

الاستنتاجات

في هذه المقالة، تعرفنا على سيناريوهات استخدام حزمة برنامج Efros Config Inspector لمراقبة التكوين وتحليل الأمان.

تسمح لك حزمة البرامج بالتحكم في تصرفات مسؤولي النظام ومقاولي خدمات تكنولوجيا المعلومات عند العمل مع معدات الشبكة ومكونات البنية التحتية من خلال تتبع التغييرات في إعدادات المعدات، والتشخيص الفوري لفشل الشبكة الناشئة، وتحديد هجمات الدخلاء في الوقت المناسب (بما في ذلك الهجمات المستهدفة، APT).

إذا كنت بحاجة إلى تدقيق البنية التحتية لأمن المعلومات لديك، فباستخدام Efros Config Inspector، يمكنك رؤية جميع المعلومات في مكان واحد دون الحاجة إلى الوصول إلى أجهزة الشبكة وتحليل ملفات التكوين يدويًا.

بالإضافة إلى ذلك، يوفر Efros Config Inspector طرق تحكم إضافية - تحليل تكوينات الجهاز الحالية وتقديم توصيات للتكوين الآمن للمعدات، بالإضافة إلى تحليل نقاط الضعف في المعدات. ستكمل هذه الوظائف بشكل مثالي نظام المراقبة والتحكم القياسي وستسمح لك بتحديد مدى جودة حماية البنية التحتية لشبكة المؤسسة.

وبالتالي، سيكون Efros Config Inspector مفيدًا لكل من مسؤولي النظام الذين يعملون مع معدات الشبكة والخوادم، ولمتخصصي أمن المعلومات الذين يحتاجون إلى مراقبة تصرفات موظفي تكنولوجيا المعلومات والامتثال لمتطلبات الأمان.

خطأ "تعذر بدء تشغيل Windows"

أرحب بكم في صفحة موقع Computer76، واليوم ننظر إلى خطأ آخر في النظام، والذي يبدو في الوصف كما يلي:

برنامج ويندوز فشل في البدء. قد يكون هذا بسبب تغيير حديث في تكوين الأجهزة أو البرامج. لحل الخطأ:

1. أدخل قرص تثبيت Windows وأعد تشغيل الكمبيوتر

2. حدد خيارات اللغة ثم انقر فوق زر "التالي".

3. حدد "استعادة جهاز الكمبيوتر الخاص بك"

# هنا قد يكون وصف الملف الذي تسبب في الفشل.

إذا كان محرك الأقراص هذا مفقودًا، فاتصل بمسؤول النظام أو الشركة المصنعة للكمبيوتر للحصول على المساعدة.

الحالة: 0x000000f

التفاصيل: فشلت قائمة التمهيد لأن الجهاز المطلوب غير متوفر.

حسنًا ، وفقًا لذلك ، لقطة شاشة:

أعراض:

- من المستحيل الدخول إلى Windows (فشلت محاولة الدخول إلى الوضع الآمن عبر F8)

- جميع أنواع اختبارات الأخطاء في ذاكرة الوصول العشوائي والقرص الصلب لا تؤدي إلى نتائج: الجهاز يعمل بشكل طبيعي، كل شيء على ما يرام.

- لا تدخل فيه - النوافذ لا تعمل.

إضافة.

يحتوي كمبيوتر العميل على نظامي تشغيل مثبتين في وقت واحد: Windows 7 وWindows XP. وعندما حاولت تسجيل الدخول إلى الإصدار السابق (Windows XP)، ظهر خطأ مشابه (فشل أيضًا في التمهيد):

حالا. بالنظر إلى المستقبل، سأقول أن كل شيء سيء للغاية. الوصف الذي ينبثق هو شاشة الموت الزرقاء المقنعة التي تمكن Windows من التعرف عليها. ولكن هناك العديد من الأسباب لحدوث الفشل (وكذلك مع شاشة الموت الزرقاء) - من تلف ملفات النظام إلى المكونات "المحتضرة". من خلال تجربتي، يقع اللوم على ما يلي في خطأ "فشل بدء تشغيل Windows" (للمشاكل الأكثر شيوعًا):

- مصدر طاقة الكمبيوتر - كل شيء يأتي منه، لا شك في ذلك.

- وهو ما يعني القرص الصلب مع وحدة تحكم الموت

- وربما اللوحة الأم

دعونا نلخص ...

- يتم إصدار الرسالة من قبل نظام التشغيل. وهذا يعني أنه ليست هناك حاجة للتحقق مما إذا كان القرص الصلب مرئيًا أم لا.

- وفقًا لجميع الأعراض المتوفرة، فإننا نتعامل مع تلف قطاع التمهيد بالقرص (الحمد لله، وليس ضررًا ماديًا): كلا النظامين لا يبدأان. ما هو السبب غير مهم بعد: وحدة تحكم تالفة، اللوحة الأم المحتضرة... بعد كل شيء، تم اكتشاف كلا سجلي التمهيد بشكل صحيح. وعندما تحاول تسجيل الدخول من قرص التمهيد في حالات الطوارئ، يكون كلا محركي الأقراص المحليين (ومحرك الأقراص الثابتة بأكمله) مع الملفات الموجودة على قيد الحياة وبصحة جيدة.

- إن أبسط اختبار باستخدام برنامج مثل Victoria لا يكتشف أي اختبار. هذا يعني أن Windows والأجهزة على قيد الحياة.

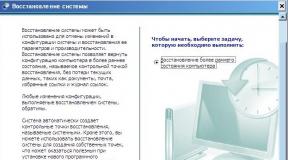

نقوم بإصلاح الخطأ "تعذر بدء تشغيل Windows" باستخدام قرص التمهيد.

دعنا فقط نحاول اتباع الإرشادات الواردة في شاشة التوقف. يجب أن يتم ذلك دائمًا. سأحذرك على الفور - ربما لن ينجح شيء. لكننا سنمر بهذه المرحلة. ومع ذلك، إذا سارت الأمور على نحو خاطئ، فاعتبر أنك خرجت بخفة.

قمنا بضبط BIOS للتمهيد من قرص أو محرك أقراص فلاش، بشكل عام، أين توجد ملفات Windows. ونتبع التعليمات نقطة بنقطة. حدد اللغة، وحدد نظام التشغيل الخاص بنا (آمل أن يكتشفه المثبت) وانقر فوق Boot Recovery. بضع لحظات و...نفرح مبكرا. بعد إعادة التشغيل، على الرغم من الرسالة التي تفيد بأن الخطأ "تعذر بدء تشغيل Windows" قد تم حله بنجاح، إلا أن المشكلة لم تختف، وتظهر الرسالة الآن باللغة الإنجليزية: هذا هو بالضبط ما فعلته الأداة المساعدة لإصلاح التمهيد. نعم…

حل مشكلة "تعذر بدء تشغيل Windows".

والحقيقة هي أن ظهور الخطأ قد يكون مصحوبًا بإدراج وصف للملف التالف. على سبيل المثال، يمكن تخفيف الرسالة بإشارة إلى النوع:

الملف: مسار الملف\file_name.extension

لا يوجد شيء في الصورة. انت ربما لديك. لكن خوارزمية الإجراءات ستعتمد على هذا. لسوء الحظ، يمكن أن يكون هناك الكثير من الملفات التالفة وهي منتشرة في جميع مجلدات النظام. قد يكون الضرر الذي يلحق بأحدها مصحوبًا بمشكلة "تعذر بدء تشغيل Windows". لذلك ببساطة لا يمكن أن يكون هناك امتثال صارم في تنفيذ الإجراءات. سننظر بإيجاز في الأخطاء الأكثر شيوعًا.

إذا كان هناك شيء غير واضح أو لم يتم وصفه هنا، يرجى إلغاء الاشتراك. سأساعد بقدر ما أستطيع.

الملف:\windows\system32\boot\winload.exe

السبب الأكثر شيوعًا هو الفشل في تحديد جهاز تمهيد (تشير الرسالة أعلاه، على سبيل المثال، إلى وجود ملف محمل إقلاع تالف). تأكد من صحة إعدادات القرص الصلب في BIOS. انتبه بشكل خاص لهذا إذا كان هناك قرصين. قم بتوصيل كبلات بيانات SATA الموجودة على اللوحة الأم (تلك التي تكون باللون الأحمر أو الأصفر الداكن). إذا لزم الأمر، قم بضبط إعدادات BIOS على إعدادات المصنع الافتراضية أو قم بإزالتها وإدخالها لمدة 10 دقائق.

الملف:\Boot\BCD

هنا سيتعين عليك العمل مع وحدة التحكم في الأوامر مباشرة من الأسفل. في نافذة تحديد أدوات الاسترداد، سيتعين عليك تحديد وحدة التحكم واستخدام الأدوات المساعدة BootRec.exe(إنشاء إدخال تمهيد جديد لنظام التشغيل Windows 7).

و BCDboot.exe(إنشاء واستعادة بيئة تمهيد Windows الموجودة على قسم القرص النشط). لا تخف: كل شيء بسيط هنا.

لمحاولة إصلاح سجل التمهيد، قم بتشغيل الأمر:

Bootrec.exe /FixMbr

إذا فشل كل شيء آخر، أعد كتابة الإدخال مرة أخرى:

Bootrec.exe /FixBoot

تحقق مما إذا كان نظام التشغيل لديك موجودًا (Vista أو 7):

Bootrec.exe /ScanOs

والأمر:

Bootrec.exe /RebuildBcd

سوف يتحقق لمعرفة ما إذا كان هناك أي أنظمة على الأقراص الخاصة بك غير مدرجة في القائمة الموجودة. بعد إدخال هذا الأمر، ستظهر جميعها (إن وجدت) في القائمة، ويمكن إضافتها إلى الإدخال. للقيام بذلك، تحتاج إلى إعادة كتابة القائمة الحقيقية بأوامر بسيطة:

Bcdedit /export C:\BCDcfg.bak attrib -s -h -r c:\boot\bcd del c:\boot\bcd bootrec /RebuildBcd

هنا يتم تصدير إعداد التنزيل إلى ملف خاص C:\BCDcfg.bak، يتم منح حقوق تحريره عن طريق إزالة السمات "النظام"، "المخفي"، "للقراءة فقط". فريق ديليقوم بالكتابة فوق الملف على الفور ج:\التمهيد\بي سي ديويتم تشكيل قائمة فريق جديدة bootrec /RebuildBcd.

ولكن إذا كنت لا تحتاج إلى إعادة الكتابة فحسب، بل إلى إعادة إنشاء بيئة تشغيل Windows 7 نفسها، فقم بتشغيل أداة مساعدة أخرى:

بكدبوت ج:\ويندوز

C هو حرف محرك الأقراص الذي توجد به نسختك من Windows. في 99% من الحالات، يكون هذا المسار هو نفسه بالنسبة للجميع. سيقوم الأمر أيضًا باستعادة جميع الملفات والمخازن المحددة في الفقرات السابقة.

إقرأ: 2,806

مرحبًا! ساعدني من فضلك. عند تشغيل الكمبيوتر، فإنه يعطي الخطأ التالي: "تعذر بدء تشغيل Windows، ربما كان ذلك بسبب تغيير حديث في تكوين الأجهزة أو البرامج" وتبدأ عملية إعادة التشغيل. وهكذا في دائرة. لم أجد أي نقاط استعادة. ما يجب القيام به؟

إجابة الخبراء:

مرحبًا نيكيتا! هذا الخطأ، في جوهره وصعوبة إزالته، يشبه في كثير من النواحي شاشة الموت الزرقاء (BSOD).

الخيار 1

يحتوي نص الخطأ أيضًا على توصيات قياسية لاستكشاف الأخطاء وإصلاحها، والتي للأسف لا تساعد دائمًا، ولكن الأمر يستحق المحاولة، أدخل قرص التثبيت أو محرك أقراص USB المحمول القابل للتشغيل مع نظام التشغيل Windows في جهاز الكمبيوتر الخاص بك. بعد ذلك، يجب عليك ببساطة اتباع توصيات المثبت لتثبيت وإصلاح الملفات التالفة وقطاعات التمهيد.الخيار 2

إذا لم تنجح، حاول الضغط على الزر "F8" عند تشغيل نظام التشغيل للوصول إلى قسم "خيارات التمهيد المتقدمة"، في هذا القسم، يجب عليك الانتباه إلى عنصرين "استعادة النظام" و"الوضع الآمن". يتم تنفيذ "الاستعادة" عن طريق القياس مع الخطوات الموضحة في "الخيار 1". "الوضع الآمن" - سيتم تشغيل نظام التشغيل مع الحد الأدنى من "الأمتعة"، مما يسمح لك بتجاوز الأخطاء وتحميل نظام التشغيل (ليس دائمًا). تمكنت من التمهيد في الوضع الآمن، افتح "ابدأ" - "قياسي" - "الخدمة" - "استعادة النظام" و"استرجاع" حالة نظام التشغيل إلى آخر تكوينات ناجحة.الخيار 3

يحتوي نص الخطأ على سطر "الحالة"، الذي يُشار إليه رمز الخطأ، والأكثر شيوعًا هو "0xc000000f".- عند تشغيل الكمبيوتر، اعتمادًا على الطراز، اضغط باستمرار على مفتاح "BIOS" - يمكن أن يكون "F2"، "F10"، "DEL".

- ابحث عن قسم "Hard Disk Drivers"، الذي يحتوي على سطرين نشطين، وقم بتمييز الخط الأول ثم اضغط على "Enter".

- السطر الثاني يسمى "SATA: 4S-WDC WD20EARX-00PASB0" وهذا هو الخط الذي يجب نقله إلى المكان الأول باستخدام مفاتيح الوظائف "+/-" أو "السهم لأعلى / لأسفل".

أملك لا يوجد صوت على ويندوز 7، ليس لدي أي خبرة في استكشاف أخطاء مثل هذه الأعطال في نظام التشغيل هذا وإصلاحها، لكنني أريد حقًا اكتشاف الخطأ وإصلاح المشكلة بنفسي. لديك مقالة مشابهة عن نظام التشغيل Windows XP، لكنها للأسف لم تساعدني. دينيس.

لا يوجد صوت على ويندوز 7

تكون أسباب نقص الصوت في نظام التشغيل Windows 7 بسيطة في بعض الأحيان، وغالبًا ما يستغرق الأمر وقتًا طويلاً للعثور على المشكلة. في كثير من الأحيان، عند طرح سؤال، لا يقدم المستخدمون معلومات كاملة حول المشكلة، على سبيل المثال، لا يقولون إنهم حاولوا تحديث برنامج تشغيل الصوت في اليوم السابق، أو حاولوا توصيل مكبرات صوت أخرى بالكمبيوتر، أو قاموا بذلك تغييرات على إعدادات علامة التبويب "الصوت" في لوحة التحكم. أو ربما قمت بتثبيت بعض المكونات الإضافية على الكمبيوتر المحمول الخاص بك لتحسين جودة صوت المشغلات المثبتة على نظامك وبعد ذلك قمت بذلك لا يوجد صوت على ويندوز 7. لكن مهما حدث لكم أيها الأصدقاء، لا تيأسوا، هناك حل لمشكلتكم، وكالعادة سنبدأ بالأبسط.

- ملحوظة: في نهاية المقالة، كخيار، هناك طريقة للعمل مع مستخدم مبتدئ غير معروف - أداة تشخيص عالمية لنظام التشغيل Windows 7، يمكنه تلقائيًا العثور على المشكلات المختلفة المتعلقة بأكثر من عدم وجود صوت وإصلاحها. لقد نشرنا أيضًا مقالًا جديدًا يمكنك من خلاله معرفة كيفية تعيين الاسم الدقيق لبطاقة الصوت الخاصة بك بالتفصيل، وكيفية تنزيل برامج التشغيل الخاصة بها من موقعها الرسمي على الويب، وكيفية تثبيتها.

- إذا كان لديك Windows 8، اقرأ مقالتنا

- إذا تعطلت بطاقة الصوت المدمجة لديك، فاقرأ مقالتنا.

- إذا لم تكن راضيًا عن جودة الصوت على الكمبيوتر المحمول الخاص بك، فيمكنك ذلك.

حتى المستخدمين ذوي الخبرة العالية يواجهون مواقف قاموا فيها لسبب ما بفصل مكبرات الصوت عن وحدة النظام ثم نسوا الأمر. تأكد من أن كل شيء متصل بشكل آمن. يتم تمييز إخراج توصيل مكبرات الصوت باللون الأخضر.

يمكنك التحقق من صلاحية مكبرات الصوت عن طريق توصيل سماعات الرأس بمخرج الصوت؛ إذا كان هناك صوت، فهذا يعني أن مكبرات الصوت معيبة. أيضًا، إذا لم يكن هناك صوت في نظام التشغيل Windows 7، فأنت بحاجة إلى الانتقال إلى مدير الأجهزة والانتباه إلى ما إذا كان لديك علامة تعجب في دائرة صفراء بجوار عنصر أجهزة الصوت. ابدأ->لوحة التحكم->انقر بزر الماوس الأيمن على "الكمبيوتر" وحدد "خصائص" من القائمة، ثم "إدارة الأجهزة". إذا كانت الدائرة الصفراء موجودة، فهذا يعني أن برنامج تشغيل الصوت الخاص بك قد تعطل ببساطة وتحتاج إلى إعادة تثبيته مرة أخرى.

كيف افعلها؟ اقرأ مقالتنا كيفية تثبيت برنامج تشغيل الصوت(الرابط أعلاه)، ولكن من ناحية أخرى، لا يتعطل برنامج تشغيل الصوت، مما يعني أن بعض أفعالك أدت إلى المشكلة، بالمناسبة، يحتوي Windows 7 على خدمة استعادة النظام، والتي تعرفها بالطبع ، لذا يمكنك استخدامه في هذه الحالة.

- ملاحظة: لكي لا تشغل عقلك بشأن أي من البرامج والألعاب المائتين التي قمت بتثبيتها بالأمس أدى إلى حدوث مشكلات في الصوت، يمكنك استخدام استعادة نظام بسيطة، ولحسن الحظ في نظام التشغيل Windows 7، يتم تشغيله عادةً للجميع والتراجع قليلاً .

بالأمس فقط، طلب مني أصدقائي إصلاح مشكلة عدم وجود صوت على أجهزة الكمبيوتر الخاصة بهم. في اليوم السابق، لسبب ما، قاموا بتنزيل وتثبيت مشغلين للوسائط المتعددة على الإنترنت في وقت واحد، وبعد ذلك فقدوا الصوت. بادئ ذي بدء، نظرت إلى مؤشر حجم مكبر الصوت في شريط المهام لمعرفة ما إذا كان قد تم إيقافه بالكامل، ولكن تبين أن كل شيء على ما يرام.

لقد قمت أيضًا بالنقر بزر الماوس الأيمن على زر مكبرات الصوت وتحديد أجهزة التشغيل من القائمة.

في عنصر Dynamics كانت هناك علامة اختيار خضراء كما هو متوقع.

على الرغم من أنه في بعض الأحيان لا يوجد صوت في نظام التشغيل Windows 7، فإن نافذة الصوت تعرض فقط الصوت الرقمي (S/PDIF)

أو لا يتم عرض أي شيء على الإطلاق، ثم انقر فوق مساحة فارغة بزر الماوس الأيسر وستظهر قائمة تحتاج فيها إلى التحقق من عنصرين "إظهار الأجهزة غير المتصلة" و"إظهار الأجهزة غير المتصلة"

وسنرى المتحدثين على الفور، انقر بزر الماوس الأيمن عليهم وحدد تمكين.

نحن نفعل الشيء نفسه مع سماعات الرأس، ثم "تطبيق" و "موافق".

إنه أمر غريب، لكن بالنسبة لأصدقائي، تم عرض مكبرات الصوت في نافذة الصوت مع علامة اختيار خضراء وفي مدير الأجهزة كان هناك جهاز صوت يعمل مع دعم NVIDIA High Definition Audio

كل شيء يشير إلى أن الصوت كان على ما يرام. أحضرت معي سماعات الرأس وقمت بتوصيلها بمخرج الصوت الموجود في الجزء الخلفي من وحدة النظام وتأكدت من عدم وجود صوت فعليًا، مما يعني أن مكبرات الصوت تعمل أيضًا.

أول شيء في هذه الحالة هو أن برنامج تشغيل جهاز الصوت قد يكون تالفًا أو لا يعمل بشكل صحيح، مما يعني أنك بحاجة للذهاب إلى مدير الجهاز ومحاولة تحديث برنامج التشغيل، الأمر الذي لن يساعد دائمًا، في هذه الحالة تحتاج إلى تحديث برنامج التشغيل بالكامل قم بإزالة جميع أجهزة الصوت من النظام.

بعد إجراء العملية في نظام التشغيل، بدأ أصدقائي يسمعون الصوت. بالمناسبة، في هذه الحالة، يمكنك أيضًا استخدام استرداد النظام، وبالطبع إعادة تثبيت برنامج التشغيل بالكامل.

مرة أخرى، كانت هناك مشكلة مختلفة، قام شخص ما بتثبيت نظام التشغيل Windows 7 على جهاز الكمبيوتر الخاص به، وسيكون كل شيء على ما يرام، ولكن لم يكن هناك صوت، وكانت هناك معلومات بليغة في مدير الأجهزة.

في مثل هذه الحالات، تحتاج إلى قرص يحتوي على برامج تشغيل للوحة الأم المرفقة مع جهاز الكمبيوتر الخاص بك عند شرائه، على هذا القرص تحتاج إلى معرفة ما إذا كانت برامج التشغيل الموجودة عليه مناسبة لنظام التشغيل Windows 7. إذا كانت برامج التشغيل الموجودة على القرص مخصصة لذلك Windows XP، بطبيعة الحال، لا ينبغي عليك تثبيته، بل تحتاج إلى الاتصال بالإنترنت وتنزيل برامج التشغيل الأصلية لبطاقة الصوت الخاصة بك على موقعه الرسمي على الويب.

كيفية القيام بذلك مكتوبة بالتفصيل وخطوة بخطوة في المقالة. في كثير من الأحيان، ليس فقط البحث عن برامج التشغيل، ولكن أيضًا تحديد اسم الجهاز بشكل صحيح يمثل مشكلة بالنسبة للمستخدم المبتدئ، لذلك ما زلت أنصحك باتباع الرابط الخاص بنا وقراءة المقال. إذا كنت لا تزال لا تجد برنامج تشغيل لنظام التشغيل Windows 7، ولكن لديك حزمة تثبيت من برامج التشغيل لنظام التشغيل Windows XP، فيمكنك محاولة تثبيته في وضع استكشاف أخطاء التوافق وإصلاحها، لكنني سأخبرك أيها الأصدقاء، هذا ليس بالضبط الخيار الأفضل.

يحدث أنه من غير الممكن العثور على سبب عدم وجود صوت على الإطلاق، إذا فشلت بطاقة الصوت المدمجة، فقد تكون هناك دائرة حمراء مع صليب بجانبها، أو قد لا يكون هناك شيء؛ ، في هذه الحالة، يقرر الكثيرون إعادة تثبيت نظام التشغيل بالكامل، ثم تثبيته على برامج تشغيل بطاقة الصوت، وإذا لم يظهر الصوت في هذه الحالة، فأنت بحاجة فقط إلى شراء وتثبيت بطاقة صوت واجهة PCI مثبتة بشكل منفصل. يُنصح بشرائه مع قرص يحتوي على برامج تشغيل مخصصة لنظام التشغيل Windows 7-64 بت أو 32 بت. تحتاج أيضًا إلى معرفة أنه فور تثبيت بطاقة صوت PCI منفصلة في وحدة النظام، يجب تعطيل البطاقة المدمجة في BIOS في معظم الحالات، وإلا فلن يظهر الصوت. كثير من الناس لا يعلقون أهمية على هذا، وعبثا. يجب ضبط الصوت عالي الوضوح على معطل.

بطاقة الصوت البسيطة لواجهة PCI ليست باهظة الثمن على الإطلاق، حوالي 100-200 روبل، وعلى سبيل المثال، أحملها معي دائمًا. العلامات الأولى لفشل بطاقة الصوت المدمجة هي في بعض الأحيان صوت مفقود أو منخفض الجودة. وهذا يعني أن الوقت قد حان لاستبدالها بأخرى مثبتة على شكل بطاقة توسعة.

بالمناسبة، تختلف بطاقات الصوت الفردية لواجهة PCI، على سبيل المثال Sound Blaster المصنعة بواسطة Creative Technology، هي في الأساس حل عالي الجودة واحترافي، ولكنها تكلف من ألفي روبل.

لكن ضع في اعتبارك أنه إذا كان لديك مثل هذه البطاقة، بالإضافة إلى نظام صوتي جيد، وفي بعض الألعاب قررت إطلاق النار من بندقية كلاشينكوف الهجومية، فقد يسيء جيرانك فهم ذلك ويقررون أنك تطلق النار بالفعل على المنازل من مدفع رشاش.

قصة مثيرة للاهتمام حول كيفية بحثنا عن الصوت المفقود مع قارئنا.

كتب لي دينيس رسالة يقول فيها أنه فعل ذلك لا يوجد صوت على ويندوز 7-64 بت، الاشتباه في وجود خلل في بطاقة الصوت المدمجة. مكبرات الصوت مفقودة، وتم فحصها على كمبيوتر آخر وكانت سليمة. لم تساعد إعادة تثبيت نظام التشغيل Windows 7 وتثبيت برامج التشغيل الأصلية من القرص الموجود على اللوحة الأم والذي تم تضمينه عند شراء الكمبيوتر. كما أن حزمة برامج التشغيل التي تم تنزيلها من موقع Realtek الرسمي لم تحقق أي نتائج بعد التثبيت.

قام قارئنا بشراء وتثبيت بطاقة صوت مثبتة بشكل منفصل في موصل PSI قبل الشراء، واستفسر عما إذا كان هناك قرص به برامج تشغيل لنظام التشغيل Windows 7-64 بت. بعد ذلك يأتي الجزء الأكثر إثارة للاهتمام: فهو يضع الغطاء الجانبي لوحدة النظام في مكانه، ثم يقوم بتوصيل جميع الكابلات ومكبرات الصوت، ويقوم بتشغيل الكمبيوتر. أذكرك أن بطاقة الصوت جاءت مزودة بقرص به برامج تشغيل وتم تثبيتها بنجاح ولكن الصوت لم يظهر. لقد كتب لي 10 أحرف، قمنا بتفكيك جميع الأخطاء المحتملة معه، لكن الصوت لم يظهر بعد، بدأت أفكر في أن بطاقة الصوت المشتراة كانت معيبة أيضًا، يحدث هذا أو لم يتم إدخالها بالكامل في موصل PCI . بناء على طلبي، أخذ دينيس البطاقة إلى مركز الخدمة الذي اشتراها منه، حيث قاموا بفحصها أمامه وتبين أنها تعمل.

في رسالته الأخيرة، أرسل لي دينيس لقطة شاشة لوحدة النظام وأظهر لي خطأه، واتضح أنه لا يزال يقوم بتوصيل كابل مكبر الصوت ببطاقة الصوت القديمة المعيبة المدمجة، مثل هذا. كانت وحدة النظام الخاصة بقارئنا تحت الطاولة وكان على صديقنا، حسب قوله، أن يتصرف حرفيًا عن طريق اللمس. ليس من المستغرب أنهم ارتكبوا مثل هذا الخطأ وهو أمر معذور بالنسبة له، لأنك ستوافق أيها الأصدقاء، في غياب. من خلال الخبرة، تزداد فرص توصيل السماعات بشكل غير صحيح بشكل كبير. لذا أطلب منك أن تأخذ كل ما سبق بعناية.

يُظهر السهم إخراج الصوت لبطاقة الصوت التي تم شراؤها، والمكان الذي يلزم توصيل قابس السماعة فيه؛ وفي الأعلى، يمكنك رؤية نفس الموصل، الذي ينتمي فقط إلى بطاقة الصوت المدمجة الفاشلة.

أداة تشخيصية عالمية لنظام التشغيل Windows 7

كما وعدت، سأقدم مثالاً على العمل باستخدام أداة التشخيص العامة لنظام التشغيل Windows 7، فلنحاول استخدامها لإصلاح مشكلة عدم وجود صوت في نظام التشغيل Windows 7.

لوحة التحكم->النظام والأمان

مركز الدعم

الصيانة واستكشاف الأخطاء وإصلاحها.

كما ترون هنا، سنكون قادرين على حل العديد من المشاكل التي تنشأ، وليس فقط مع الصوت. المعدات والصوت.

تشغيل الصوت.

ترتبط معظم حالات الأخطاء التشغيلية ورفض خدمة البنية التحتية لتكنولوجيا المعلومات بتغييرات غير منسقة أو أخطاء في التكوين أو إعدادات غير صحيحة لحقوق الوصول. وبالتالي، فإن أحد الجوانب المهمة لأمن الشبكة هو تنفيذ عمليات إدارة التكوين، على وجه الخصوص، مراقبة سلامة تكوينات أجهزة الشبكة.

بشكل عام، تواجه أقسام تكنولوجيا المعلومات وأمن المعلومات صعوبات عند العمل مع المعدات. عند ضبط الإعدادات، يقضي مسؤولو النظام قدرًا كبيرًا من الوقت في التحضير للتغييرات من أجل استعادة جميع التفاصيل والميزات الخاصة بإعدادات مكون معين من مكونات البنية التحتية لتكنولوجيا المعلومات في الذاكرة. نفس العوامل تؤدي إلى تعقيد جهود تطوير البنية التحتية لتكنولوجيا المعلومات. وتتفاقم هذه الصعوبات بسبب حقيقة أن العديد من الشركات تستخدم معدات من مجموعة واسعة من الشركات المصنعة المختلفة.

في مواجهة تشغيل الأنظمة الكبيرة، يفكر الكثير من الأشخاص في الأدوات التي يمكن أن تساعد في التحليل التشغيلي لتكوينات مكوناتها وتخطيط التغييرات وتنفيذها بشكل فعال. لحل هذه المشكلة، هناك حاجة إلى تخزين مركزي للتكوينات المرجعية مع القدرة على العمل بشكل ملائم مع البيانات المتراكمة في مثل هذا التخزين.

من خلال ضمان التخزين المركزي للتكوينات المرجعية، يتم حل مشكلة مراقبة سلامة الإعدادات ومعلمات المعدات، والتي تحددها الوثائق التنظيمية. على وجه الخصوص، تضع FSTEC متطلبات مراقبة المعلومات وأجزاء البرامج الخاصة بجدران الحماية وتنظم إجراءات مثل مراقبة السلامة وإدارة التكوين (ANZ، OCL، UKF). اعتمادًا على التهديدات والظروف الأمنية، قد يتم طرح متطلبات إضافية لمراقبة السلامة، بما في ذلك مراقبة المعلمات الديناميكية.

تعمل مركزية تخزين معلومات التكوين أيضًا على تبسيط التحكم في التغييرات في البنية التحتية لتكنولوجيا المعلومات وحسابها، وهي الأساس لأتمتة هذه العملية.

في كثير من الأحيان، تستخدم أقسام تكنولوجيا المعلومات في ممارساتها مكتبة ITIL كمعيار للإدارة والتخطيط المسبق.

تقديم الخدمات المختلفة للأعمال. واحدة من أهم أجزاء مكتبة البنية التحتية لتكنولوجيا المعلومات (ITIL) هي عمليات إدارة التكوين (إدارة التكوين، CfM). ينصب تركيز CfM الأساسي على تحديد المعلومات المتعلقة بأصول تكنولوجيا المعلومات وتكويناتها في المؤسسة وتخزينها والتحقق منها. تحتفظ CfM بمعلومات محدثة حول عناصر التكوين، والتي تعد مكونات للبنية التحتية لتكنولوجيا المعلومات، مثل الأجهزة أو البرامج أو الوثائق أو الموظفين.

يتم تخزين جميع المعلومات في قاعدة بيانات إدارة التكوين (CMDB). تشمل أنشطة إدارة التكوين ما يلي:

- تحديد معلمات التحكم المملوءة في CMDB.

- تحديد قائمة بأجهزة معينة وإدخالها في CMDB.

- جمع وتسجيل وتخزين معلومات دقيقة عن البند.

يصف معيار ITIL عملية إدارة التكوين بشيء من التفصيل. بالإضافة إلى ذلك، ينظم معيار ISO 2700X، الذي يصف نظام إدارة أمن المعلومات، متطلبات الحاجة إلى إضفاء الطابع الرسمي على عملية إدارة عناصر البنية التحتية لتكنولوجيا المعلومات. يمكن تلبية هذا المطلب من خلال تنفيذ إجراءات إدارة التكوين والتغيير. يتم تنفيذ كلا الإجراءين على المستوى الثالث من نظام إدارة أمن المعلومات ويتعلقان بعملية إدارة البنية التحتية للمعلومات في المنظمة.

على عكس أقسام تكنولوجيا المعلومات، تعد قائمة المعلمات المختلفة قليلاً المحددة داخل CMDB والمطلوبة للتحكم أمرًا مهمًا لمسؤولي أمن المعلومات. بالنسبة لمعدات الشبكة، قد يشمل ذلك، على وجه الخصوص، قوائم ACL ومعلومات المستخدم وإعدادات VPN وما إلى ذلك. بالإضافة إلى التحكم في التغيير، من المهم أيضًا لمسؤولي أمن المعلومات تكوين الأجهزة بشكل آمن، والتي تكون آلية الامتثال مسؤولة عنها عادةً في الأنظمة المختلفة. يتمثل جوهر هذه الآلية في تحليل التكوينات المخزنة في قاعدة البيانات (CMDB) تلقائيًا وتزويد مسؤول أمن المعلومات بتوصيات للتكوين الآمن للمعدات. ومن الأمور ذات الصلة أيضًا مسألة إبلاغ المسؤول عن نقاط الضعف التي يمكن العثور عليها في تكوينات المعدات.

يوجد حاليًا عدد من الأنظمة في السوق تتيح لك تنفيذ عملية إدارة التكوينات والتغييرات من وجهة نظر أمن المعلومات. يمكن تسمية فئة هذه الأنظمة بـ NCCCM (تكوين الشبكة وإدارة التغيير والامتثال).

من بين المجموعة العامة لمنتجات فئة NCCCM، يوجد عدد كافٍ من الأدوات التي يمكن أن تساعد في تلبية المتطلبات المذكورة أعلاه. ومع ذلك، فإن معظمها قادر فقط على تدقيق أجهزة الشبكة. ولكن ماذا لو قام أحد المهاجمين بتغيير التكوين أو استبدال أي ملف في نظام الملفات الخاص بجهاز الشبكة؟ في هذه الحالة، قد لا "يلاحظ" نظام التدقيق التغيير الفوري في التكوين ويعرض رسالة مفادها أن كل شيء على ما يرام. خاصة إذا كانت تغييرات المهاجم لا تؤثر على النقاط الأساسية التي يتم تدقيقها.

من المهم أيضًا ملاحظة أن الغالبية العظمى من المنتجات تستهدف مجموعة محدودة من الشركات المصنعة للمعدات. وبناء على ذلك، لا يمكن استخدام هذه الأدوات مع الأجهزة من الشركات المصنعة الأخرى.

إحدى أدوات مراقبة وإدارة التكوينات هي حزمة البرامج التي طورتها شركة Gazinformservice LLC - Efros Config Inspector.

الهدف الرئيسي لهذا المجمع هو أتمتة التحكم في تكوينات معدات الشبكة ومنصات المحاكاة الافتراضية القائمة على VMware والتحكم في سلامة الملفات والمعلمات لخوادم Unix وWindows.

يقوم Efros Config Inspector بجمع وتخزين مركزي والتحكم في سلامة كل من معلومات التكوين والبرامج والأجهزة وجداول التبديل والتوجيه.

وفقًا لمعيار CobiT، تتوافق إمكانات إدارة التكوين الخاصة بـ Efros Config Inspector مع عناصر التحكم التالية:

DS9 إدارة التكوين (إدارة التكوين)

- DS9.1 مستودع التكوين وخط الأساس

- DS9.2 تحديد وصيانة عناصر التكوين

- DS9.3 مراجعة سلامة التكوين.

بالإضافة إلى القدرة على إدارة تكوينات معدات الشبكة، يقوم Efros Config Inspector بمراقبة تكوينات البنية التحتية الافتراضية. يتم دعم أنواع التحكم التالية للبنية الأساسية الافتراضية:

- التحكم في شجرة التسلسل الهرمي لكائنات البنية التحتية الافتراضية؛

- التحكم في قائمة أدوار كائنات البنية التحتية الافتراضية.

توفر بنية خادم العميل الخاصة بـ Efros Config Inspector إمكانية التشغيل على مدار الساعة لجزء الخادم، وتخزين البيانات في نظام إدارة قواعد البيانات (DBMS)، والعمل المتزامن من عدة أجهزة كمبيوتر، ودعم الاحتفاظ بقائمة مستخدمي البرنامج مع ضمان المصادقة والتشفير الخاص بهم البيانات المنقولة باستخدام خوارزميات AES أو GOST 28147–89 باستخدام موفر التشفير

كريبتوبرو.

يتصل جزء الخادم Efros Config Inspector بالأجهزة ويراقب سلامة ملفات التكوين والمعلمات. يتم إطلاق الشيكات وفقًا لجدول زمني أو حسب الطلب.

بالنسبة للمستخدمين، يتم عرض المعلومات حول معلمات وإعدادات المعدات في شكل تقارير سهلة القراءة والفهم.

عند اكتشاف التغييرات، يتم حفظ القيمة الجديدة، ويتم إرسال رسالة Syslog إلى أداة الإدارة، ويتم إخطار المسؤول عبر البريد الإلكتروني.

تعمل حزمة البرامج على نظام التشغيل Windows OS.

يمكن دمج Efros Config Inspector مع حلول مثل خادم المصادقة والتحكم في الوصول كجزء من منصة إدارة عملية التحكم في الهوية والتحكم في الوصول للإدارة المركزية وتخزين بيانات اعتماد وحقوق المسؤول.

بالإضافة إلى ذلك، يمكن دمج حزمة البرامج مع نظام جمع وتوحيد وإدارة أحداث أمن المعلومات على مستوى المؤسسة ArcSight ESM باستخدام موصلات متخصصة مطورة.

يمكن استخدام حزمة برامج Efros Config Inspector لحل المشكلات التالية:

- تقليل التكاليف والمخاطر عند إدارة البنية التحتية لتكنولوجيا المعلومات. إن اكتشاف تغييرات التكوين والإخطار بها، والحفاظ على تاريخ إصداراتها، والإشارة إلى التغييرات غير المحفوظة، يجعل من الممكن تبسيط مهمة إدارة الأجهزة وإدارتها.

- تعزيز مستوى أمن عناصر البنية التحتية لتكنولوجيا المعلومات. تحليل تكوينات الجهاز الحالية وتقديم توصيات للتكوين الآمن للمعدات. تحليل الأجهزة لنقاط الضعف.

- الإمتثال لمتطلبات المعايير واللوائح. يعد التحكم في تغيير التكوين أحد متطلبات معيار PCI DSS. بالإضافة إلى ذلك، تم طرح متطلبات مراقبة أجزاء البرامج والمعلومات من قبل FSTEC في روسيا لجدران الحماية المعتمدة (FW). يتيح لك توفير التحكم الديناميكي تلبية متطلبات التحكم في المعدات المتنقلة حتى الفئة الثانية بشكل شامل.

يمكن استخدام المنتج كجزء من مجموعة أدوات الأمان فيما يتعلق بتسجيل الحالة ومراقبة سلامة أدوات حماية البيانات ونقلها، بما في ذلك تلبية متطلبات القانون الاتحادي رقم 152 "بشأن البيانات الشخصية" وأمر FSTEC رقم 31 "عند الموافقة على متطلبات ضمان أمن المعلومات في أنظمة التحكم الآلي للإنتاج والعمليات التكنولوجية في المنشآت الحيوية، والمرافق التي يحتمل أن تكون خطرة، وكذلك المنشآت التي تشكل خطرًا متزايدًا على حياة الإنسان وصحته والبيئة."

إقرأ أيضاً...

- مراجعة Meizu MX4 Pro - الرائد الذي يعمل بنظام Android من المملكة الوسطى، يعد Bluetooth معيارًا لنقل البيانات لاسلكيًا بشكل آمن بين الأجهزة المختلفة من أنواع مختلفة عبر مسافات قصيرة

- مقارنة موديلات iPhone قارن بين هواتف iPhone 6 6s

- كيفية التثبيت وأين يتم التنزيل؟

- كيفية إجراء استعادة النظام على نظام التشغيل Windows XP؟