المنطقة منزوعة السلاح على الانترنت. أفضل أربع ممارسات لإنشاء منطقة منزوعة السلاح (DMZ). الحماية ضد الهجمات على خدمات الشبكة وتطبيقات الويب

سأخبرك في هذه المقالة ما هو مضيف أو خادم DMZ الموجود على جهاز التوجيه. وأيضا كيفية فتح المنافذ باستخدام وظيفة DMZ. نظرًا لأنك قرأت هذه المقالة بالفعل، فمن المحتمل أنك تعرف بالفعل ما هو الخادم الافتراضي ولماذا تحتاج إلى القيام به. إذا لم يكن ثم . باختصار، تحتاج إلى فتح منفذ على جهاز التوجيه عند تبادل الملفات من جهاز الكمبيوتر الخاص بك مع مستخدمي الإنترنت الآخرين. على سبيل المثال، لتشغيل خادم FTP يعمل على جهاز كمبيوتر منزلي، أو عميل تورنت، أو لعبة عبر الإنترنت. سنتعلم في هذه المقالة كيفية فتح جميع المنافذ مرة واحدة باستخدام ما يسمى بمضيف DMZ باستخدام مثال أجهزة التوجيه TP-Link وAsus وZyxel Keenetic وTenda

DMZ - ما هو عليه في جهاز التوجيه؟

DMZ ("المنطقة منزوعة السلاح") هي تقنية يمكن استخدامها لفتح جميع المنافذ على جهاز واحد محدد

كيفية استخدام خادم DMZ على جهاز التوجيه؟

باستخدام الطريقة الموضحة أعلاه، نستخدم جهاز التوجيه لفتح منفذ واحد فقط لجهاز واحد على الشبكة. من خلال مضيف DMZ، يمكنك فتح عدة منافذ في وقت واحد. ومع ذلك، يجب أن يتم ذلك فقط في الحالات القصوى، لأنه في هذه الحالة يكون الجهاز مفتوحًا تمامًا للوصول إليه من الإنترنت. ومع ذلك، في بعض الأحيان يكون ذلك ضروريا، على سبيل المثال، لتكوين عرض كاميرات CCTV المتصلة عبر DVR، أو لتنظيم خادم اللعبة.

اسمحوا لي أن أعطيك مثالا: في كثير من الأحيان عند توصيل مسجل مراقبة الفيديو، يتم استخدام المنفذ 80 بشكل افتراضي ومن المستحيل تغييره في الإعدادات. وفي الوقت نفسه، هذا المنفذ مشغول أيضًا على جهاز التوجيه ولن يكون من الممكن إعادة توجيهه. في هذه الحالة، يأتي مضيف DMZ الموجود على جهاز التوجيه إلى الإنقاذ.

خادم DMZ الظاهري على جهاز التوجيه Tenda

في أجهزة توجيه Tenda wifi، تسمى وظيفة فتح المنافذ "Virtual Server". يمكن العثور عليه في لوحة الإدارة في قسم "الإعدادات المتقدمة - الخادم الظاهري".

لكن عليك أولاً تعيين عنوان IP ثابت للكمبيوتر الذي تريد إعادة توجيه المنفذ إليه، وإلا في المرة التالية التي تقوم فيها بتشغيله عبر DHCP، قد يقوم جهاز التوجيه بتعيين عنوان مختلف له وسيتم فقدان جميع إعداداتنا. اقرأ كيفية القيام بذلك.

عندما يتم حجز عنوان محدد لجهاز الكمبيوتر، أدخله في قسم "الخادم الظاهري" في خلية "عنوان IP الداخلي".

- منفذ الشبكة المحلية - حدد المنفذ الأكثر ملاءمة لاحتياجاتنا من القائمة المنسدلة - ftp وhttp وpop3 وSMTP وما إلى ذلك...

- منفذ WAN - يشير إلى نفس الشيء كما في الحالة السابقة

- البروتوكول - ضبط TCP&UDP

وانقر على زر "إضافة".

بعد حفظ الإعدادات، سيتم فتح المنفذ عبر جهاز التوجيه Tenda ويمكننا بسهولة توفير الوصول من الإنترنت إلى موارد معينة على الكمبيوتر.

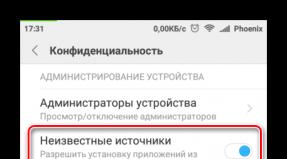

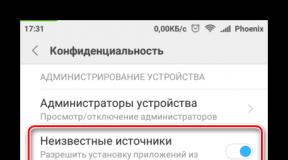

يوجد تنشيط مضيف DMZ على جهاز توجيه Tenda wifi في "الإعدادات المتقدمة". كل شيء بسيط هنا - حرك مفتاح التبديل إلى وضع التشغيل وأدخل عنوان IP الخاص بالكمبيوتر أو الجهاز الآخر الذي نريد فتح جميع المنافذ عليه

إعداد DMZ على جهاز توجيه TP-Link

توجد وظيفة DMZ على جهاز التوجيه TP-Link في الإصدار الجديد من واجهة الويب في "الإعدادات المتقدمة" في قسم "إعادة توجيه NAT - DMZ". كل شيء بسيط هنا - قم بتشغيله باستخدام علامة اختيار وحدد عنوان IP الخاص بالكمبيوتر الذي سيتم فتح جميع المنافذ عليه.

مضيف DMZ على جهاز التوجيه Asus

على جهاز التوجيه Asus، يكون إعداد المضيف DMZ متطابقًا، وهو موجود في القسم الرئيسي لقائمة "الإنترنت"

إعداد DMZ Zyxel Keenetic

يحتوي جهاز التوجيه Zyxel Keenetic أيضًا على وظيفة مماثلة، ولكن لا يُسمى DMZ، ولكنه مخفي في قسم "الأمان - جدار الحماية".

أولاً، حدد هنا نوع الشبكة التي نريد السماح بالوصول إليها - وهي الشبكة المنزلية.

ومن ثم انقر على زر "إضافة قاعدة".

بعد ذلك، نترك كل شيء كإعداد افتراضي، باستثناء عنصر واحد - "عنوان IP الوجهة". تحتاج هنا إلى تحديد "واحد" وفي حقل النص اكتب عنوان IP الخاص بالكمبيوتر الذي تريد فتح جميع المنافذ عليه. يرجى ملاحظة أنه في عمود "البروتوكول" نختار الآن TCP.

نحن نفعل كل شيء كما في الصورة أدناه:

على خط Keenetic المحدث، تم تكوين DMZ أيضًا في قسم "جدار الحماية". انقر هنا "إضافة قاعدة"

نقوم بتمكينه باستخدام علامة اختيار ونكتب كل شيء كما هو الحال في الإصدار القديم من Zyxel

ولتوسيع آفاقك، أنصحك أيضًا بقراءة التعليمات الواردة من شركة Seixel.

فيديو حول إعداد DMZ Host على جهاز توجيه

DMZ (شبكات الكمبيوتر)

المنطقة المجردة من السلاح(المنطقة منزوعة السلاح، DMZ) - تقنية لضمان حماية محيط المعلومات، حيث توجد الخوادم التي تستجيب لطلبات الشبكة الخارجية في جزء خاص من الشبكة (يسمى DMZ) وتكون محدودة في الوصول إلى الشبكة الرئيسية قطاعات الشبكة باستخدام جدار الحماية (جدار الحماية)، وذلك لتقليل الضرر عند اختراق إحدى الخدمات العامة الموجودة في المنطقة المجردة من السلاح.

تكوينات المنطقة المجردة من السلاح

اعتمادًا على متطلبات الأمان، يمكن تنظيم المنطقة المجردة من السلاح بواسطة جدار حماية واحد أو اثنين أو ثلاثة.

تكوين جدار الحماية واحد

أبسط نظام (وأكثرها شيوعًا) هو النظام الذي يتم فيه توصيل المنطقة المجردة من السلاح والشبكة الداخلية والشبكة الخارجية بمنافذ مختلفة لجهاز التوجيه (يعمل كجدار حماية) يتحكم في الاتصالات بين الشبكات. هذا المخطط سهل التنفيذ ويتطلب منفذًا إضافيًا واحدًا فقط. ومع ذلك، إذا تم اختراق جهاز التوجيه (أو تكوينه بشكل غير صحيح)، تصبح الشبكة معرضة للخطر مباشرة من الشبكة الخارجية.

تكوين جدار الحماية المزدوج

في تكوين جدار الحماية المزدوج، تتصل المنطقة DMZ بجهازي توجيه، أحدهما يقيد الاتصالات من الشبكة الخارجية إلى المنطقة المجردة من السلاح، بينما يتحكم الثاني في الاتصالات من المنطقة المجردة من السلاح إلى الشبكة الداخلية. يتيح لك هذا المخطط تقليل عواقب اختراق أي من جدران الحماية أو الخوادم التي تتفاعل مع الشبكة الخارجية - حتى يتم اختراق جدار الحماية الداخلي، لن يكون لدى المهاجم وصول تعسفي إلى الشبكة الداخلية.

ثلاثة تكوين جدار الحماية

يوجد تكوين نادر بثلاثة جدران حماية. في هذا التكوين، يتولى الأول الطلبات الواردة من الشبكة الخارجية، ويتحكم الثاني في اتصالات شبكة DMZ، ويتحكم الثالث في اتصالات الشبكة الداخلية. في هذا التكوين، عادةً ما يتم إخفاء المنطقة DMZ والشبكة الداخلية خلف NAT (ترجمة عنوان الشبكة).

إحدى الميزات الرئيسية للمنطقة المجردة من السلاح ليست فقط تصفية حركة المرور على جدار الحماية الداخلي، ولكن أيضًا متطلبات التشفير القوي الإلزامي في التفاعل بين المعدات النشطة للشبكة الداخلية والمنطقة المجردة من السلاح. وعلى وجه الخصوص، يجب ألا تكون هناك مواقف يمكن فيها معالجة طلب من خادم في المنطقة المجردة من السلاح دون تصريح. إذا تم استخدام المنطقة المجردة من السلاح لضمان حماية المعلومات داخل المحيط من التسرب من الداخل، فسيتم فرض متطلبات مماثلة لمعالجة طلبات المستخدم من الشبكة الداخلية.

المنطقة المجردة من السلاح وسوهو

في حالة استخدام أجهزة التوجيه ونقاط الوصول المنزلية (SOHO)، تشير DMZ أحيانًا إلى إمكانية "إعادة توجيه المنفذ" (PAT) - بث طلب قادم من شبكة خارجية لأي منفذ جهاز توجيه إلى عقدة محددة على الشبكة الداخلية.

لقد أصبح من الصعب أكثر فأكثر تخيل أي شركة ليس لديها شبكة محلية ولا يمكنها الوصول إلى الإنترنت. تقنية شائعة تساعد على تحسين العمل، وتوفير الوصول السريع إلى المعلومات، وتبادل الوثائق والبيانات. هذا من ناحية. ومن ناحية أخرى، ومع انتشار استخدام الإنترنت، أصبحت هناك حاجة إلى حل مشكلة حماية المعلومات والشبكة المحلية ككل. تنشأ هذه المشكلة بشكل خاص عندما يكون لدى الشركة خدمات إنترنت يمكن الوصول إليها بشكل عام (خوادم الويب وخوادم بروتوكول نقل الملفات، وخدمات البريد الإلكتروني، والمتاجر عبر الإنترنت)، والتي تقع على شبكة محلية مشتركة.

غالبًا ما يتم توفير الوصول إلى هذه الخوادم مجانًا، أي أنه يمكن لأي مستخدم، دون المصادقة باستخدام تسجيل الدخول وكلمة المرور، الوصول إلى مورد مستضاف على خادم ويب، إلى أقسام خادم بروتوكول نقل الملفات، وسيقبل خادم البريد البريد من خوادم بريد أخرى مماثلة. وليس هناك ما يضمن أن التعليمات البرمجية الضارة لن تنتهي في الخادم مع البريد، وأنه من بين مئات المستخدمين لن يكون هناك شخص يريد، لأي سبب من الأسباب، الوصول ليس فقط إلى الخدمات العامة، ولكن أيضًا إلى الشبكة المحلية للمنظمة. وإذا تم بناء الشبكة على مكثفات بسيطة (محاور)، وليس على مفاتيح (مفاتيح)، فستكون عرضة لخطر كبير.

ومن خلال اختراق أحد أجهزة الكمبيوتر، يمكن للمتسلل الوصول إلى الشبكة بأكملها

ما هذا؟ بعد الوصول إلى جهاز كمبيوتر واحد على الأقل على الشبكة المحلية، يمكن للمتسلل الحصول على كلمات مرور تصل إلى كلمة مرور المسؤول، مما سيسمح له بالوصول إلى أي معلومات متداولة أو مخزنة على الشبكة، وتغيير كلمات مرور الوصول بطريقة تمكنه من الوصول إلى جهاز كمبيوتر واحد على الأقل على الشبكة المحلية. لن يكون من الممكن الوصول إلى قواعد البيانات، أو سيتم ببساطة إزالتها من الخدمة. بالإضافة إلى ذلك، بعد الوصول إلى خادم الويب، يمكن استخدامه لتنفيذ هجمات DoS، والتي يمكن أن تمنع وظائف جميع موارد الشركة الداخلية.

|

ولذلك، فإن النهج المتبع في بناء الأنظمة التي تتضمن خوادم عامة يجب أن يكون مختلفًا عن النهج المتبع في بناء الأنظمة المبنية على الخوادم الداخلية. وهذا ما تمليه المخاطر المحددة التي تنشأ بسبب التوفر العام للخادم. الحل هو فصل الشبكة المحلية والخوادم العامة إلى أجزاء منفصلة. المنطقة التي ستقام فيها الخدمات العامة تسمى "المنطقة منزوعة السلاح" ( DMZ - المنطقة منزوعة السلاح).

المنطقة المجردة من السلاح - منطقة الاهتمام الخاص

يتمثل جوهر المنطقة المجردة من السلاح في أنها غير مدرجة بشكل مباشر في الشبكة الداخلية أو الخارجية، ولا يمكن الوصول إليها إلا وفقًا لقواعد جدار الحماية المحددة مسبقًا. لا يوجد مستخدمون في المنطقة المجردة من السلاح - توجد الخوادم فقط هناك. تعمل المنطقة المنزوعة السلاح عادةً على منع الوصول من الشبكة الخارجية إلى المضيفين على الشبكة الداخلية عن طريق نقل كافة الخدمات التي تتطلب الوصول من الخارج من الشبكة المحلية إلى منطقة خاصة. في الواقع، اتضح أن هذه المنطقة ستكون شبكة فرعية منفصلة ذات عناوين عامة، محمية (أو منفصلة) عن الشبكات العامة وشبكات الشركات بواسطة جدران الحماية.

عند إنشاء مثل هذه المنطقة، يواجه مسؤولو شبكة الشركة مهام إضافية. من الضروري ضمان التمييز بين الوصول إلى الموارد والخوادم الموجودة في المنطقة المجردة من السلاح، لضمان سرية المعلومات المرسلة عندما يعمل المستخدمون مع هذه الموارد، ومراقبة تصرفات المستخدم. فيما يتعلق بالمعلومات التي قد تكون موجودة على الخوادم، يمكن قول ما يلي. وبالنظر إلى إمكانية اختراق الخدمات العامة، يجب أن تكون المعلومات الأقل أهمية موجودة عليها، وأي معلومات قيمة يجب أن تكون موجودة حصريًا على الشبكة المحلية، والتي لن يمكن الوصول إليها من الخوادم العامة.

|

على الخوادم الموجودة في المنطقة المجردة من السلاح، لا ينبغي أن تكون هناك أي معلومات حول المستخدمين أو عملاء الشركة أو غيرها من المعلومات السرية، ولا ينبغي أن تكون هناك صناديق بريد شخصية للموظفين - كل هذا يجب أن يكون "مخفيًا" بشكل آمن في جزء محمي من الشبكة المحلية. وبالنسبة للمعلومات التي ستكون متاحة على الخوادم العامة، فمن الضروري توفير الأرشفة الاحتياطية بأقل تكرار ممكن. بالإضافة إلى ذلك، يوصى بأن تستخدم خوادم البريد نموذج خدمة ثنائي الخادم على الأقل، وأن تقوم خوادم الويب بمراقبة حالة المعلومات باستمرار من أجل اكتشاف عواقب القرصنة والقضاء عليها في الوقت المناسب.

يعد استخدام جدران الحماية أمرًا إلزاميًا عند إنشاء المنطقة المجردة من السلاح

تُستخدم جدران الحماية لحماية الاختراق عبر المنطقة منزوعة السلاح في شبكة الشركة. هناك شاشات البرامج والأجهزة. تتطلب البرامج جهازًا يعمل بنظام التشغيل UNIX أو Windows NT/2000. لتثبيت جدار حماية الأجهزة، ما عليك سوى توصيله بالشبكة وإجراء الحد الأدنى من التكوين. عادةً ما يتم استخدام شاشات البرامج لحماية الشبكات الصغيرة حيث لا توجد حاجة لإجراء الكثير من الإعدادات المتعلقة بالتخصيص المرن لعرض النطاق الترددي وقيود حركة المرور بواسطة البروتوكول للمستخدمين. إذا كانت الشبكة كبيرة وكان الأداء العالي مطلوبًا، يصبح استخدام جدران الحماية للأجهزة أكثر ربحية. في كثير من الحالات، لا يتم استخدام جدار حماية واحد، بل جدارين للحماية - أحدهما يحمي المنطقة منزوعة السلاح من التأثير الخارجي، والثاني يفصلها عن الجزء الداخلي لشبكة الشركة.

|

ولكن بالإضافة إلى حقيقة أن نقل الخوادم العامة إلى منطقة منزوعة السلاح يحمي شبكة الشركة إلى حد ما، فمن الضروري التفكير مليًا وضمان حماية المنطقة المجردة من السلاح نفسها. في هذه الحالة، من الضروري حل مشكلات مثل:

- الحماية ضد الهجمات على الخوادم ومعدات الشبكات؛

- حماية الخوادم الفردية؛

- التحكم في البريد الإلكتروني والمحتويات الأخرى؛

- تدقيق تصرفات المستخدم.

كيف يمكن حل هذه القضايا؟ يُنصح بـ "تقسيم" خادم البريد، الذي يُستخدم للمراسلات الخارجية والمراسلات الداخلية للشركة، إلى مكونين - المكون العام، والذي سيكون في الواقع خادم ترحيل وسيكون موجودًا في المنطقة المجردة من السلاح، والخادم الرئيسي واحد، يقع داخل شبكة الشركة. المكون الرئيسي يضمن تداول البريد الداخلي، ويستقبل المراسلات الخارجية من المكرر ويرسلها إليه.

أحد التحديات الرئيسية هو ضمان الوصول الآمن إلى الموارد العامة والتطبيقات من شبكة الإنترانت الخاصة بالشركة. ورغم تركيب جدار حماية بينها وبين المنطقة منزوعة السلاح، إلا أنه يجب أن يكون “شفافا” حتى يعمل. هناك عدة خيارات لتوفير هذه الفرصة للمستخدمين. الأول هو استخدام الوصول إلى المحطة الطرفية. مع هذا التنظيم للتفاعل بين العميل والخادم، لا يتم إرسال أي تعليمات برمجية للبرنامج من خلال الاتصال القائم، والذي يمكن أن يتضمن فيروسات وشوائب ضارة أخرى. من العميل الطرفي إلى الخادم، يوجد دفق من الرموز الخاصة بمفاتيح لوحة المفاتيح المضغوطة وحالات الماوس، ومن الخادم إلى العميل، توجد صور ثنائية لشاشات جلسة الخادم لمتصفح المستخدم أو عميل البريد تلقى. خيار آخر هو استخدام VPN (الشبكة الافتراضية الخاصة). بفضل التحكم في الوصول وحماية المعلومات المشفرة، تتمتع شبكة VPN بأمان الشبكة الخاصة، وفي الوقت نفسه تستفيد من جميع مزايا الشبكة العامة.

يجب التعامل مع تأمين الخوادم والمعدات في المنطقة المجردة من السلاح بعناية خاصة

للحماية من الهجمات على الخوادم ومعدات الشبكة، يتم استخدام أنظمة خاصة لكشف التسلل. يصبح الكمبيوتر الذي تم تثبيت مثل هذا النظام عليه هو الأول على طريق تدفق المعلومات من الإنترنت إلى المنطقة المجردة من السلاح. يتم تكوين الأنظمة بحيث يمكنها، عند اكتشاف الهجمات، إعادة تكوين جدار الحماية إلى درجة حظر الوصول بالكامل. لغرض التحكم الإضافي، ولكن ليس الدائم، يتم استخدام برامج خاصة - الماسحات الضوئية الأمنية التي تتحقق من أمان الشبكة والخوادم والخدمات وقواعد البيانات. للحماية من الفيروسات، يتم تثبيت برامج مكافحة الفيروسات وأدوات التحكم في المحتوى في المنطقة منزوعة السلاح.

تقدم العديد من الشركات حلولاً برمجية وتقنية لتنظيم وحماية المنطقة المجردة من السلاح. هذه أجنبية وروسية. من بينها، على سبيل المثال، Computer Associates، D-Link، Informzashita، Trend Micro وغيرها الكثير.

مع الاستخدام الواسع النطاق للإنترنت، أصبحت هناك حاجة إلى حل مشكلة حماية المعلومات والشبكة المحلية ككل. تنشأ هذه المشكلة بشكل خاص عندما يكون لدى الشركة خدمات إنترنت يمكن الوصول إليها بشكل عام (خوادم الويب وخوادم بروتوكول نقل الملفات، وخدمات البريد الإلكتروني، والمتاجر عبر الإنترنت)، والتي تقع على شبكة محلية مشتركة.

غالبًا ما يتم توفير الوصول إلى هذه الخوادم مجانًا، أي أنه يمكن لأي مستخدم، دون المصادقة باستخدام تسجيل الدخول وكلمة المرور، الوصول إلى مورد مستضاف على خادم ويب، إلى أقسام خادم بروتوكول نقل الملفات، وسيقبل خادم البريد البريد من خوادم بريد أخرى مماثلة. وليس هناك ما يضمن أن التعليمات البرمجية الضارة لن تنتهي في الخادم مع البريد، وأنه من بين مئات المستخدمين لن يكون هناك شخص يريد، لأي سبب من الأسباب، الوصول ليس فقط إلى الخدمات العامة، ولكن أيضًا إلى الشبكة المحلية للمنظمة. وإذا تم بناء الشبكة على مكثفات بسيطة (محاور)، وليس على مفاتيح (مفاتيح)، فستكون عرضة لخطر كبير.

ومن خلال اختراق أحد أجهزة الكمبيوتر، يمكن للمتسلل الوصول إلى الشبكة بأكملها

ما هذا؟ بعد الوصول إلى جهاز كمبيوتر واحد على الأقل على الشبكة المحلية، يمكن للمتسلل الحصول على كلمات مرور تصل إلى كلمة مرور المسؤول، مما سيسمح له بالوصول إلى أي معلومات متداولة أو مخزنة على الشبكة، وتغيير كلمات مرور الوصول بطريقة تمكنه من الوصول إلى جهاز كمبيوتر واحد على الأقل على الشبكة المحلية. لن يكون من الممكن الوصول إلى قواعد البيانات، أو سيتم ببساطة إزالتها من الخدمة. بالإضافة إلى ذلك، بعد الوصول إلى خادم الويب، يمكن استخدامه لتنفيذ هجمات DoS، والتي يمكن أن تمنع وظائف جميع موارد الشركة الداخلية.

ولذلك، فإن النهج المتبع في بناء الأنظمة التي تتضمن خوادم عامة يجب أن يكون مختلفًا عن النهج المتبع في بناء الأنظمة المبنية على الخوادم الداخلية. وهذا ما تمليه المخاطر المحددة التي تنشأ بسبب التوفر العام للخادم. الحل هو فصل الشبكة المحلية والخوادم العامة إلى أجزاء منفصلة. المنطقة التي ستقام فيها الخدمات العامة تسمى "المنطقة منزوعة السلاح" ( DMZ - المنطقة منزوعة السلاح).

الشكل 13.2 - مخطط شبكة محلية بمنطقة منزوعة السلاح

يتمثل جوهر المنطقة المجردة من السلاح في أنها غير مدرجة بشكل مباشر في الشبكة الداخلية أو الخارجية، ولا يمكن الوصول إليها إلا وفقًا لقواعد جدار الحماية المحددة مسبقًا. لا يوجد مستخدمون في المنطقة المجردة من السلاح - توجد خوادم فقط هناك. تعمل المنطقة المنزوعة السلاح عادةً على منع الوصول من الشبكة الخارجية إلى المضيفين على الشبكة الداخلية عن طريق نقل كافة الخدمات التي تتطلب الوصول من الخارج من الشبكة المحلية إلى منطقة خاصة. في الواقع، اتضح أن هذه المنطقة ستكون شبكة فرعية منفصلة ذات عناوين عامة، محمية (أو منفصلة) عن الشبكات العامة وشبكات الشركات بواسطة جدران الحماية.

عند إنشاء مثل هذه المنطقة، يواجه مسؤولو شبكة الشركة مهام إضافية. من الضروري ضمان التمييز بين الوصول إلى الموارد والخوادم الموجودة في المنطقة المجردة من السلاح، لضمان سرية المعلومات المرسلة عندما يعمل المستخدمون مع هذه الموارد، ومراقبة تصرفات المستخدم. فيما يتعلق بالمعلومات التي قد تكون موجودة على الخوادم، يمكن قول ما يلي. وبالنظر إلى إمكانية اختراق الخدمات العامة، يجب أن تكون المعلومات الأقل أهمية موجودة عليها، وأي معلومات قيمة يجب أن تكون موجودة حصريًا على الشبكة المحلية، والتي لن يمكن الوصول إليها من الخوادم العامة.

على الخوادم الموجودة في المنطقة المجردة من السلاح، لا ينبغي أن تكون هناك أي معلومات حول المستخدمين أو عملاء الشركة أو غيرها من المعلومات السرية، ولا ينبغي أن تكون هناك صناديق بريد شخصية للموظفين - كل هذا يجب أن يكون "مخفيًا" بشكل آمن في جزء آمن من الشبكة المحلية. وبالنسبة للمعلومات التي ستكون متاحة على الخوادم العامة، فمن الضروري توفير الأرشفة الاحتياطية بأقل تكرار ممكن. بالإضافة إلى ذلك، يوصى بأن تستخدم خوادم البريد نموذج خدمة ثنائي الخادم على الأقل، وأن تقوم خوادم الويب بمراقبة حالة المعلومات باستمرار من أجل اكتشاف عواقب القرصنة والقضاء عليها في الوقت المناسب.

يعد استخدام جدران الحماية أمرًا إلزاميًا عند إنشاء المنطقة المجردة من السلاح

تُستخدم جدران الحماية لحماية الاختراق عبر المنطقة منزوعة السلاح في شبكة الشركة. هناك شاشات البرامج والأجهزة. تتطلب البرامج جهازًا يعمل بنظام التشغيل UNIX أو Windows NT/2000. لتثبيت جدار حماية الأجهزة، ما عليك سوى توصيله بالشبكة وإجراء الحد الأدنى من التكوين. عادةً ما يتم استخدام شاشات البرامج لحماية الشبكات الصغيرة حيث لا توجد حاجة لإجراء الكثير من الإعدادات المتعلقة بالتخصيص المرن لعرض النطاق الترددي وقيود حركة المرور بواسطة البروتوكول للمستخدمين. إذا كانت الشبكة كبيرة وكان الأداء العالي مطلوبًا، يصبح استخدام جدران الحماية للأجهزة أكثر ربحية. في كثير من الحالات، لا يتم استخدام جدار حماية واحد، بل جدارين للحماية - أحدهما يحمي المنطقة منزوعة السلاح من التأثير الخارجي، والثاني يفصلها عن الجزء الداخلي لشبكة الشركة.

ولكن بالإضافة إلى حقيقة أن نقل الخوادم العامة إلى منطقة منزوعة السلاح يحمي شبكة الشركة إلى حد ما، فمن الضروري التفكير مليًا وضمان حماية المنطقة المجردة من السلاح نفسها. في هذه الحالة، من الضروري حل مشكلات مثل:

· الحماية ضد الهجمات على الخوادم ومعدات الشبكات.

· حماية الخوادم الفردية.

· التحكم في البريد الإلكتروني والمحتويات الأخرى.

· تدقيق تصرفات المستخدم.

كيف يمكن حل هذه القضايا؟ يُنصح بـ "تقسيم" خادم البريد، الذي يُستخدم للمراسلات الخارجية والمراسلات الداخلية للشركة، إلى مكونين - المكون العام، والذي سيكون في الواقع خادم ترحيل وسيكون موجودًا في المنطقة المجردة من السلاح، والخادم الرئيسي واحد، يقع داخل شبكة الشركة. المكون الرئيسي يضمن تداول البريد الداخلي، ويستقبل المراسلات الخارجية من المكرر ويرسلها إليه.

أحد التحديات الرئيسية هو ضمان الوصول الآمن إلى الموارد العامة والتطبيقات من شبكة الإنترانت الخاصة بالشركة. ورغم تركيب جدار حماية بينها وبين المنطقة منزوعة السلاح، إلا أنه يجب أن يكون “شفافا” حتى يعمل. هناك عدة خيارات لتوفير هذه الفرصة للمستخدمين. الأول هو استخدام الوصول إلى المحطة الطرفية. مع هذا التنظيم للتفاعل بين العميل والخادم، لا يتم إرسال أي تعليمات برمجية للبرنامج من خلال الاتصال القائم، والذي يمكن أن يتضمن فيروسات وشوائب ضارة أخرى. من العميل الطرفي إلى الخادم، يوجد دفق من الرموز الخاصة بمفاتيح لوحة المفاتيح المضغوطة وحالات الماوس، ومن الخادم إلى العميل، توجد صور ثنائية لشاشات جلسة الخادم لمتصفح المستخدم أو عميل البريد تلقى. خيار آخر هو استخدام VPN (الشبكة الافتراضية الخاصة). بفضل التحكم في الوصول وحماية المعلومات المشفرة، تتمتع شبكة VPN بأمان الشبكة الخاصة، وفي الوقت نفسه تستفيد من جميع مزايا الشبكة العامة.

يجب التعامل مع تأمين الخوادم والمعدات في المنطقة المجردة من السلاح بعناية خاصة

للحماية من الهجمات على الخوادم ومعدات الشبكة، يتم استخدام أنظمة خاصة لكشف التسلل. يصبح الكمبيوتر الذي تم تثبيت مثل هذا النظام عليه هو الأول على طريق تدفق المعلومات من الإنترنت إلى المنطقة المجردة من السلاح. يتم تكوين الأنظمة بحيث يمكنها، عند اكتشاف الهجمات، إعادة تكوين جدار الحماية لمنع الوصول بالكامل. لغرض التحكم الإضافي، ولكن ليس الدائم، يتم استخدام برامج خاصة - الماسحات الضوئية الأمنية التي تتحقق من أمان الشبكة والخوادم والخدمات وقواعد البيانات. للحماية من الفيروسات، يتم تثبيت برامج مكافحة الفيروسات وأدوات التحكم في المحتوى في المنطقة منزوعة السلاح.

الشبكات العالمية

تعمل الشبكات واسعة النطاق (WAN)، والتي تسمى أيضًا شبكات الكمبيوتر الإقليمية، على توفير خدماتها لعدد كبير من المشتركين النهائيين المنتشرين على مساحة كبيرة - داخل منطقة أو منطقة أو بلد أو قارة أو العالم بأكمله. نظرا لطول قنوات الاتصال فإن بناء شبكة عالمية يتطلب تكاليف كبيرة جدا، تشمل تكلفة الكابلات والعمل على تركيبها، وتكلفة معدات التبديل ومعدات التضخيم الوسيطة التي توفر عرض النطاق الترددي اللازم للقناة، فضلا عن تشغيلها تكاليف الصيانة المستمرة لشبكة متفرقة في حالة صالحة للعمل على مساحة كبيرة من معدات الشبكة.

المشتركون النموذجيون في شبكة الكمبيوتر العالمية هم الشبكات المحلية للمؤسسات الموجودة في مدن وبلدان مختلفة والتي تحتاج إلى تبادل البيانات مع بعضها البعض. تستخدم أجهزة الكمبيوتر الفردية أيضًا خدمات الشبكات العالمية.

عادةً ما يتم إنشاء شبكات WAN بواسطة شركات الاتصالات الكبيرة لتوفير خدمات مدفوعة للمشتركين. تسمى هذه الشبكات عامة أو عامة. هناك أيضًا مفاهيم مثل مشغل الشبكة ومزود خدمة الشبكة. مشغل الشبكة هو الشركة التي تحافظ على التشغيل العادي للشبكة. مزود الخدمة، والذي يُطلق عليه أيضًا مزود الخدمة، هو شركة تقدم خدمات مدفوعة لمشتركي الشبكة. وقد يكون المالك والمشغل ومقدم الخدمة شركة واحدة، أو قد يمثلون شركات مختلفة.

وفي كثير من الأحيان، يتم إنشاء شبكة عالمية بالكامل بواسطة شركة كبيرة لتلبية احتياجاتها الداخلية. في هذه الحالة، تسمى الشبكة خاصة. في كثير من الأحيان يكون هناك خيار وسيط - تستخدم شبكة الشركة خدمات أو معدات شبكة عامة واسعة النطاق، ولكنها تكمل هذه الخدمات أو المعدات بالخدمات أو المعدات الخاصة بها.

اعتمادًا على المكونات التي يجب استئجارها، من المعتاد التمييز بين الشبكات المبنية باستخدام:

قنوات مخصصة؛

تبديل الدائرة الكهربية؛

تبديل الحزمة.

تتوافق الحالة الأخيرة مع أفضل سيناريو، حيث تتوفر شبكة تبديل الحزم في جميع المواقع الجغرافية التي تحتاج إلى دمجها في شبكة مشتركة للشركة. تتطلب الحالتان الأوليتان عملاً إضافيًا لبناء شبكة تبديل الحزم بناءً على الأموال المؤجرة.

القنوات المخصصة

يمكن الحصول على دوائر مخصصة (أو مستأجرة) من شركات الاتصالات، التي تمتلك دوائر لمسافات طويلة، أو من شركات الهاتف، التي عادة ما تستأجر دوائر داخل مدينة أو منطقة.

يمكنك استخدام الخطوط المؤجرة بطريقتين. الأول هو بناء شبكة إقليمية بمساعدتهم لتقنية معينة، على سبيل المثال ترحيل الإطارات، حيث تعمل الخطوط المؤجرة على توصيل محولات الحزم الوسيطة والموزعة جغرافيًا.

الخيار الثاني هو توصيل الشبكات المحلية فقط التي يتم توصيلها عبر خطوط مخصصة، دون تثبيت محولات حزم النقل التي تعمل باستخدام تقنية الشبكة العالمية. الخيار الثاني هو الأبسط من الناحية التقنية، حيث يعتمد على استخدام أجهزة التوجيه أو الجسور البعيدة في الشبكات المحلية المترابطة وغياب بروتوكولات التكنولوجيا العالمية مثل X.25 أو Frame Relay. يتم إرسال نفس حزم الشبكة أو طبقة الارتباط عبر القنوات العالمية كما هو الحال في الشبكات المحلية.

وهي الطريقة الثانية لاستخدام القنوات العالمية التي حصلت على الاسم الخاص "خدمات القنوات المخصصة"، لأنها في الواقع لا تستخدم أي شيء آخر من تقنيات الشبكات العالمية الفعلية مع تبديل الحزم.

تم استخدام القنوات المخصصة بنشاط كبير في الماضي القريب جدًا، وهي تُستخدم اليوم، خاصة عند إنشاء اتصالات أساسية مهمة بين الشبكات المحلية الكبيرة، نظرًا لأن هذه الخدمة تضمن إنتاجية القناة المؤجرة. ولكن مع وجود عدد كبير من النقاط البعيدة جغرافياً والجدول الزمني المختلط المكثف فيما بينها، فإن استخدام هذه الخدمة يؤدي إلى ارتفاع التكاليف بسبب كثرة القنوات المؤجرة.

توجد اليوم مجموعة كبيرة من القنوات المخصصة - بدءًا من قنوات التردد الصوتي التناظرية بعرض نطاق يبلغ 3.1 كيلو هرتز إلى القنوات الرقمية لتقنية SDN بمعدل إنتاجية يبلغ 155 و622 ميجابت/ثانية.

DMZ في جهاز التوجيه - تتيح لك هذه الوظيفة فتح كافة المنافذ الخارجية لعنوان IP محدد من الشبكة المحلية لجهاز التوجيه. يُستخدم عادةً لتنفيذ الوصول عن بُعد إلى جهاز معين يقع خلف جهاز التوجيه. يتم استخدام DMZ بشكل خاص للوصول من أي مكان نقاط الاتصال بالإنترنت لكاميرات IP أو مسجلات الفيديو الرقمية،أولئك. للمراقبة بالفيديو.

تتمتع العديد من أجهزة توجيه Wi-Fi بوظيفة توفير الوصول من شبكة خارجية إلى الأجهزة الموجودة على شبكتها المحلية (وضع مضيف DMZ، المعروف أيضًا باسم المضيف المكشوف). في هذا الوضع، يكون الجهاز (الكمبيوتر، DVR، كاميرا IP، وما إلى ذلك) مفتوحًا على جميع المنافذ على الشبكة المحلية. وهذا لا يتوافق تمامًا مع التعريف القانوني للمنطقة المجردة من السلاح، نظرًا لأن الجهاز ذو المنافذ المفتوحة لا يتم فصله عن الشبكة الداخلية. أي أن مضيف DMZ يمكنه الاتصال بحرية بالموارد الموجودة على الشبكة الداخلية، بينما يتم حظر الاتصالات بالشبكة الداخلية من DMZ الأساسية بواسطة جدار الحماية الذي يفصل بينهما، أي. من الناحية الأمنية، الحل ليس هو الأفضل. يجب أن نتذكر أن هذه مجرد طريقة لتنظيم الوصول إلى جهاز على شبكة محلية أخرى. يعد إعادة توجيه المنفذ البسيط شائعًا أيضًا. كما أنه مدعوم من قبل أي جهاز توجيه حديث وغير حديث تقريبًا. ولكن هناك فرق واحد مهم. يمكن لأي تلميذ أن يتعامل مع إعداد المنطقة المجردة من السلاح، لكن إعادة توجيه المنفذ ليس بالأمر السهل بالنسبة للشخص الذي يقوم بذلك لأول مرة.

يعد DMZ حلاً كاملاً ويتطلب بضع خطوات بسيطة لاستخدامه. عند تنفيذ، على سبيل المثال، الوصول من الإنترنت إلى مسجل الفيديو الرقمي (DVR)، يلزم ما يلي:

- أدخل IP DVR في إعدادات DMZ لجهاز التوجيه

- يجب أن يتلقى جهاز التوجيه عنوان IP دائم من الموفر أو يجب أن يستخدم DDNS

لماذا تتطلب DMZ عنوان IP دائم، ولماذا يمكن استبداله بـ DDNS؟

انظر كيف بسيط هو. هذه هي راحة المنطقة المجردة من السلاح. ميزة أخرى هي القدرة على تكوين جهاز التوجيه دون معرفة المنفذ الذي سيتم اختياره لجهاز DVR على سبيل المثال. ونتيجة لذلك، مزيد من التغيير في منفذ الوصول، بغض النظر عن إعدادات جهاز التوجيه.

إعادة توجيه المنافذ من خلال جهاز التوجيه

حرفيا كلمتين حول إعادة توجيه المنفذ بشكل عام. يمكن تسمية إعادة توجيه المنفذ بحالة خاصة من DMZ لولا حقيقة أن DMZ بالشكل الذي يتم تنفيذه به على أجهزة التوجيه المنزلية لم تكن لتظهر بعد مصطلح إعادة توجيه المنفذ. العديد من المستخدمين لا يفهمون معنى كلمة المنفذ. يمكنك، إذا أردت، اعتبار المنفذ بمثابة علامة رقمية (على شكل رقم) على الحزم، مما يساعد على فرز حزم المعلومات وفقًا لوجهتها. نوع من أدوات التوجيه الإضافية. كقاعدة عامة، تحتوي إعدادات جهاز التوجيه على خيار إعادة توجيه المنفذ. للقيام بذلك، يجب عليك تحديد عنوان IP الخاص بالجهاز على شبكة جهاز التوجيه، والمنفذ (أي التسمية ذاتها) الذي يمكن من خلاله الوصول إلى هذا الجهاز للإدارة، والمنفذ الخارجي هو المنفذ الذي سيتم ربطه بالمنفذ المحدد و IP الخاص بالجهاز. خاتمة:

DMZ هو في الأساس إعادة توجيه المنفذ إلى عنوان IP محدد على الشبكة المحلية لجهاز التوجيه من شبكة خارجية. الفرق عن إعادة توجيه المنفذ هو أنه في حالة DMZ، يتم فتح جميع المنافذ الممكنة في وقت واحد لعنوان IP المحدد. وهذا ليس فعالاً من وجهة نظر أمنية، ولكنه يبسط إلى حد كبير إعداد الوصول عن بعد إلى أي جهاز خلف جهاز التوجيه. عادةً ما يتم استخدام هذه الميزة في المراقبة بالفيديو.